גם ברמת הפרט, איום הסייבר ממשי: המתקפה הכי נפוצה היא השתלטות על חשבון פרטי (ווטסאפ, אינסטגרם וכן הלאה) ועל פי נתוני מערך הסייבר כ-5,500 פניות כאלו נעשו למוקד הארצי לניהול אירועי סייבר, מוקד 119.

אבל איום ממשי ויום-יומי נוסף על אזרחים רגילים הוא גניבת כספים דרך מתקפות דיוג ב-SMS, מה שמכונה גם SMiShing. אלו הודעות שמגיעות בתפוצה רחבה מאוד, בסמס או לעיתים מופצות בווטסאפ ומנסות לפתות משתמשים תמימים להקליד את פרטי האשראי ונתונים אישיים נוספים.

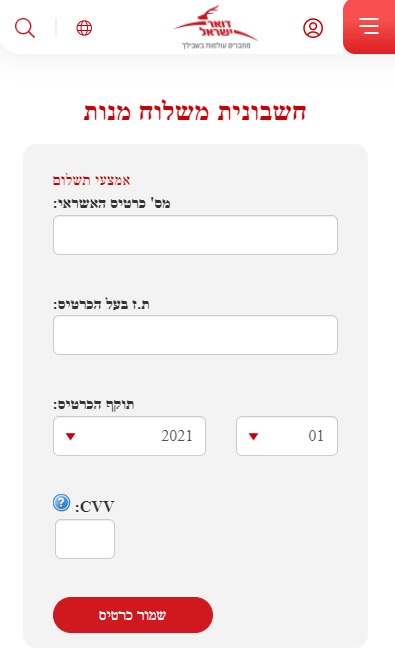

מי שחקר את הנושא לאחרונה היא חברת הסייבר OP Innovate סביב אירוע אמיתי. אחד מחוקרי החברה קיבל SMS שכיח כזה המתחזה לדואר ישראל: "החבילה שלך מספר RU0041902037Z מוכן לאיסוף (הטעות במקור, א"ז), אנא לחץ על הקישור והשלם את התשלום".

הקישור בהודעה היה של אחת מחברות קיצור הכתובות המוכרת, אבל החוקרים החליטו ל"חטט" בשרת ולהבין מה שיעור ההצלחה של התוקפים.

ראשית, הם גילו, שהקישור מוביל לאתר לגיטימי, בקנדה, של משרד עורכי דין. כפי הנראה התוקפים השתלטו עליו והשתמשו בו כתשתית. הפצחנים ביקשו מהקורבנות מספר כרטיס אשראי, מספר תעודת זהות (כדי להשלים את העסקה) ורשמו בשרת גם את כתובת ה-IP ופרטי המכשיר ממנו נשלח המידע.

עוד אפשר ללמוד מהמחקר כי התקפות פישינג הן כמו פרפרים, חיים חיים קצרים אבל אקטיביים מאוד. "ב-6 במאי ב-10:43 בבוקר ראינו התקפה ראשונה, כנראה התוקף בדק את הכלים. ב-7 במאי, 10:40 ראינו התקפה אחרונה, כנראה אז הוסר הקישור דרך חברת קיצור הכתובות", נכתב בדו"ח. אבל ניתן לראות שחמש השעות הראשונות הן "השעות הטובות" של הקמפיין ואחרי זה האפקטיביות שלו יורדת.

4103 אנשים הקליקו על הלינק של דואר ישראל. מתוכם: 257 הכניסו פרטי כרטיס אשראי ו-164 היו פרטי אשראי אמיתיים ומלאים. זה שיעור הצלחה של התוקפים העומד על כ-4% מבין אלו שלוחצים על הלינק וממלאים את פרטיהם האישיים

מיד עם קבלת ההודעה, אנשי OP פנו מיד למערך הסייבר הלאומי, לחברות כרטיסי האשראי ולספקית שירות קיצור הכתובות, שמהירה להסיר את הקמפיין מהאוויר.

ועכשיו לסטטיסטיקות: החוקרים לא יודעים להגיד כמה סמסים נשלחו במקור אבל הם יכלו לראות ש-4103 אנשים הקליקו על הלינק. מתוכם: 257 הכניסו פרטי כרטיס אשראי ו-164 היו פרטי אשראי אמיתיים ומלאים. זה שיעור הצלחה של התוקפים העומד על כ-4% מבין אלו שלוחצים על הלינק וממלאים את פרטיהם האישיים. אגב, משום מה, שיעור כרטיסי הויזה גדול משמעותית ממחזיקי כרטיס המאסטרקארד.

שיעור ההצלחה של סמסישינג בישראל איננו גבוה ביחס למספרים המוכרים בעולם הפישינג. הסטטיסטיקה המוכרת היא ש-13% מהיוזרים מקלידים פרטי הזדהות עקב מתקפת פישינג. למרות זאת, בכל מתקפה מבוססת SMS יכולים להישלח עשרות אלפי הודעות, ואז מאות ואף אלפים נופלים בפח, משלמים כסף או שכרטיס האשראי שלהם נחסם.

על פי נתוני חברת הסייבר ProofPoint כ-23% מבני ה-55 בכלל לא מזהים שמדובר בהודעה משוטה. על פי נתוני ה-FBI, בארה"ב לבדה, ההפסדים ממתקפות מהסוג הזה עמדו על כ-54 מיליון דולר ב-2020

מה קורה אחרי המתקפה? לפעמים יש חיוב של הכרטיס בכמה עשרות יורו אבל זה לא המסלול השכיח. שי פינסקר, סמנכ"ל תפעול ב-OP Innovate מסביר: "לרוב התוקפים לא יגנבו כסף מהכרטיסים האלו, אלא ימכרו אותם ברשת". הוא מסביר כי מחיר פרטי האשראי הוא ביחס הפוך לזמן מהגניבה: "בדקות שאחרי הגניבה כרטיס אשראי ואלידי יכול להימכר גם במאות דולרים. אחר כך, בדארק ווב, כרטיס אשראי נמכר בדרך כלל בשישה-שמונה דולר".

נושא ה-SMS פישינג גלובלי ומטריד גם חוקרים אחרים. על פי נתוני חברת הסייבר ProofPoint כ-23% מבני ה-55 בכלל לא מזהים שמדובר בהודעה משוטה. בנוסף, בניגוד לעולם האימייל, אין מנגנון סינון לסמסים, והתוקפים יכולים גם להזדהות בתור מספר או ישות אחרת די בקלות. על פי נתוני ה-FBI, בארה"ב לבדה, ההפסדים ממתקפות מהסוג הזה עמדו על כ-54 מיליון דולר ב-2020. מול זאת, בארה"ב יש מנגנון דיווח על הודעות מהסוג הזה לכל חברות הסלולר על מנת שיוכלו לחסום אותן.

שאלה רצינית - למה אנחנו (אלו שמפריע להם דברים ויש להם ידע טכני) צריכים לעשות את העבודה השחורה של @Cellcomofficial, @Pelephone__IL, @PartnerIL ושאר חברות הסלולר בכל הקשור לפישינג דרך SMS?

— Ido Naor (@IdoNaor1) April 18, 2022

אסביר לכם כמה פשוט הפתרון ולמה החברות הללו לא עושות כלום בנידון, למרות מאות אלפי הקורבנות. pic.twitter.com/Uuwl4qXQlG

לאחרונה הגיב החוקר עידו נאור מ-Security Joes למגיפת הסמס-פישינג בישראל וכתב בערוץ הטלגרם שלו: "נמאס לי מחברות הסלולר ורשויות החוק. כמה עוד יתנו יד לפישינג 'דואר ישראל' הזה. הראנו שפלסטינים מאחורי הפעולה הזאת. דיווחנו עשרות פעמים. הלכנו פיזית לחברות הסלולר להציע פתרונות וכלום לא עוזר. אטימות שיא ומאות אלפי קורבנות. רמת ההגנה על האזרח היא בגדר בדיחה".